Türkiye’de SOC(Security Operation Center) yapılarının yaygınlaşmaya başlaması ve Aralık 2018 itibariyle SOC yapısının bir parçası olarak çalışmaya başlamamla birlikte bu alandaki deneyimlerimi, kısmen araştırmalarımı toparlama/derleme niyetiyle bu yazıyı yazmak istedim. Kariyerine bu alanda yön vermek isteyen arkadaşlar için de ufak bir katkı olur belki..

Bu yazı SOC kurulum aşamalarını içeren (iddialı) bir yazı değil,kurulu bir sistem üzerinden geliştirdiğim gözlemlerimi/araştırmalarımı ifade ediyor. SOC yapısını sıfırdan inşa etme adımlarını kelimelere dökmek araştırmanın yanı sıra ciddi bir deneyim/tecrübe gerektirmekte. Bu konuda üstatlara sözü bırakıyorum :) Üstatlar işe el atmazsa bir çözüm düşünürüz :)

SOC dediğimiz yapıyı basit anlamda ; kuruma gelen saldırıların/ihlallerin/tehditlerin tespit, analiz/soruşturma,önleme ve müdahale(response) aşamalarının planlandığı ve bu süreçlerin aşama aşama işletildiği bir birim olarak açıklayabiliriz. Bu birim kuruluşa ait tüm sistemlerin (web sitesi,veritabanları,sunucular,ağ yapıları vb. kritik alanlar) güvenliğinin tek bir merkezden yönetilmesini sağlar. SOC Genel olarak aşağıdakilere sahip olmalı ;

- Security Incident and Event Management (SIEM)

- Threat Intelligence

- 7/24 security monitoring

- Incident response

SOC kavramsal olarak 3 temel üzerine inşa edilir ;

Technology:

Ana faktör tüm sistemlerden elde edilen log kayıtlarının tek bir merkezde toplanmasıdır. Kurumdaki tüm kaynaklardan log kayıtlarını toplayıp takip etmeliyim ki olası bir zararlı aktivitenin tespitini yapabileyim. Bu işlemi bizim yerimize sağolsun SIEM ürünleri yapmakta.

SIEM tüm kaynaklardan gelen logları tek bir merkezde toplayabilen,bu logları birbiriyle ilişkilendirmenizi sağlayan(korelasyon),filtreleme yaparak loglarınızı anlamlandıran ve alarm üreten sistemlerdir. SIEM’i besleyebileceğiniz kaynaklar bütçenize ve topolojinize bağlı olarak farklılık gösterebilir. Kaynaklar için şöyle bir link bırakıyorum;

Ben bu makale çerçevesinde analist olarak en sık karşılaştığım ve kanıt olarak değerlendirdiğim log kaynaklarına değineceğim.

Endpoint Security – PC,laptop,mobile cihazlar,sunucular üzerine kurulan agent’lar sayesinde Antivirüs loglarını elde etmek mümkün. AV’ın aldığı aksiyona göre(cleaned,quarantine,left alone,deleted) SIEM üzerinde kurallar oluşturmak mümkün.

Endpoint Detection and Response(EDR) – Uç noktalardaki(endpoint) anormal aktiviteleri algılar ve bilinmeyen malware’lerin(imzası olmayan) tespit ve müdahalesi(response) için katkı sağlar. Saldırıları gerçek zamanlı tespit ettikten sonra geçmişe dönük aktivite kaydıyla saldırının bileşenleri konusunda görünürlük sağlar. Tespit edilen zararlı bir dosya ya da process’i uzaktan delete/kill edebilirsiniz. Üzerindeki ajan(agent) vasıtasıyla ilgili makineden kanıt toplayabilir ve threat hunting senaryoları geliştirebilirsiniz. EDR ürününün yeteneklerine bağlı olarak olası bir enfekte durumunda makineyi ağdan izole etmenizi de sağlar. EDR loglarını da SIEM’e göndererek olası senaryolarda alarm oluşmasını sağlayabilirsiniz.

Firewall - Kurumunuza giden/gelen trafiğini denetleme noktasında Firewall yapının merkezinde yer almaktadır. Bir malware’in komuta kontrol [C&C] sunucusu ile olan iletişimi kesmek, sistemlerinize yönelik port-scan,brute-force saldırılarının kaynağını engellemek için ihtiyacınız olacak. Ortamda Proxy sunucusu varsa paketler network’e ulaşmadan burada da engellenebilir. Firewall loglarını kullanarak SIEM üzerinde kural oluşturarak farklı senaryolarda alarm oluşmasını sağlamak mümkün.

Threat Intelligence – SOC analistinin soruşturma/araştırma/kanıt toplama aşamaları için en kritik yardımcı kaynağı istihbarat platformlarıdır. Tespit edilen bir IOC’nin(IP,hash,domain) hangi saldırı vektörlerini içerdiği,saldırının hangi gruba ait olduğu,hangi ülke-sektörü hedef aldığı gibi bilgilere ulaşabilmemize olanak sağlanır. İnceleme sırasında öncelik verilmesi ve zaman yönetimi açısından bu bilgiler kritiktir. Tehdit istibaratı, dünya üzerinde saldırı planlayan gruplar ve ilgili IOC verilerini paylaşarak önlem almanız noktasında kritik öneme sahiptir. Kullandığınız Threat Intelligence kaynağını SIEM’e entegre ederek olası bir eşleşme durumunda alarm üretmek mümkün.

Sandbox - Güvenlik cihazlarınızı atlatabilecek gelişmiş saldırılar(APT) karşısında izole bir ortamda şüpheli/zararlı analizi yapan ve sisteme etkilerini canlı olarak görebileceğiniz Sandbox çözümleri spesific durumlarda hayat kurtaracaktır. Tabi sandbox demişken any.run’ını da burada yad edelim :)

DLP - Kurum içi hassas verilerin erişimi ve dışarı çıkması, yüksek boyutta dışarıya doğru trafik akışında vs. gibi durumlarda kurallar oluşturarak alarm oluşmasını sağlamak mümkün.

IDS/IPS - Network üzerinden gelebilecek saldırıların tespiti(IDS) ve önlenmesi(IPS) noktasında katkı sağlar. Firewall’la entegre bir şekilde imza ve kural tabanlı çalışarak tespit-önleme yetenekleri sayesinde bir çok saldırıda analistleri ciddi bir iş yükünden kurtarır. IDS/IPS logları incelenerek saldırının detaylarına dair kanıtlar toplanabilir. Spesifik kurallar yazılarak alarmlar oluşturulabilir.

İşte SIEM tüm bu kaynaklardan gelen logları kendi üzerinde toparlayarak tek merkezli bir görünürlük sağlıyor. Kaynaklardan gelen logları anlamlandırıyor ve farklı kaynaklardan gelen loglar arasında ilişki kurarak yazdığınız kurallara(correlation) göre size alarm üretiyor. Tabi bu kuralların test aşamaları baş ağrıtan bir süreç olabiliyor.. Yazdığınız kuralın F/P üretmememesi ve hedeflediğiniz saldırıyı yakalayabiliyor olması zorlu bir süreci beraberinde getirebiliyor.

Tüm kaynakları değerlendirerek korelasyon yazmak işin beyin gücü gerektiren kısmı. Kullandığınız SIEM ürünü üzerinde hazır kurallar gelse de, hayal gücünüzü ve mantığınızı kullanarak yeni korelasyonlar oluşturmak şart. Saldırganların kullandığı vektörler her geçen gün farklılık gösterdiği için bu yöntemleri tespit edebilecek korelasyonlar yazmak SOC olmanın temel taşlarından biri olsa gerek.

Açık kaynaklı yazılımları burada es geçmemek gerek. Security Onion ile network’un röntgenini çekip network forensics yapabilirsiniz. Wireshark,tcpdump ağ trafiğini incelemek için yine kullanışlı araçlardan..

Saldırganların kullandığı taktikleri ve saldırının teknik çerçevesini anlamlandırma süreçlerinde MITRE ATT&CK™ framework’ünün, analistlerin ufkunu geliştirme noktasında ciddi katkı sağladığını söylemek mümkün. Bu framework, tehdit/profil analizinden savunma planınızı kadar SOC sürecinize ciddi katkı sağlayacaktır.

Not: Log kesintileri ya da herhangi bir sebeple log alınamaması SOC yapısı için kritiktir. Bir kaynaktan log alamıyorsanız orası sizin için kör noktadır. Olası bir vakada bu kör noktalar elinizi kolunuzu bağlayabilir.

People:

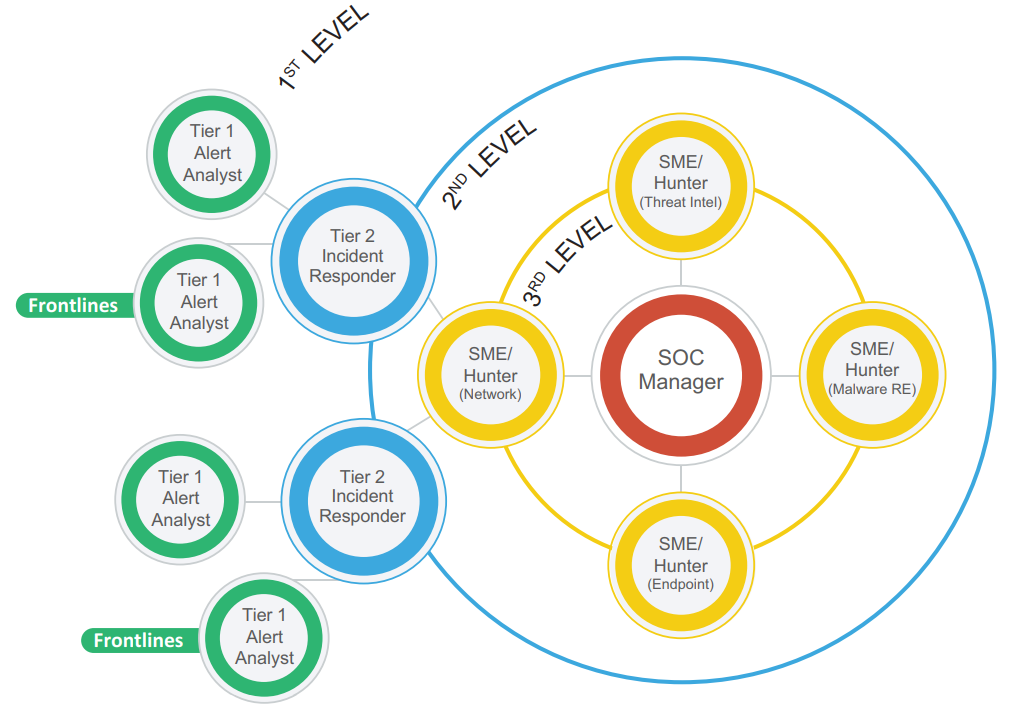

SOC da çalışanlar rollerine göre 4 iş başlığında sınıflandırır;

Tier 1(Level 1) - Security Analyst Gelen alarmlar/uyarılar izlenir, tehtidin gerçekliği doğrulanır ve tüm bulgular/kanıtlarla birlikte L2’ye aktarılır.

Tier 2(Level 2) - Incident Responder L1 tarafından aktarılan vakaların derinlemesine araştırılması/analizinden sorumludur. Etkilenen sistemler, saldırının kapsamı ve gerekli iyileştirmeler L2 tarafından yapılır. İncelenen vakalar etkisine bağlı olarak L3’e aktarılır.

Tier 3(Level 3) - Expert Security Analyst (Threat Hunter) Tehditlerin sisteme yönelik etkilerinin kaldırılmasında inisiyatif alırlar. Malware analizi,reverse engineer konularında uzmandırlar. Zararlı yazılımın izleri sürülerek saldırının vektörleri tespit edilir. Saldırı gruplarına karşı tehdit istihbaratını kullanarak potansiyel tehditler için aksiyon alınır. Zaman zaman belli senaryolarla threat hunting çalışmaları yapılır.

SOC Manager SOC ekibinin faaliyetlerini denetler. Ekibin eğitiminden, eskalasyon süreçlerinin yönetiminden sorumludur. Olay raporlarını gözden geçirir. Ekibin ihtiyacı olan kaynakların yönetiminden ve kurgulanmasından sorumludur.

Process:

Süreci yönetmedeki en kilit nokta vakaların sınıflandırılmasıdır. Örneklendirmek gerekirse adware ve malware şüphesi ile karşılaşıldığında SOC analistleri kritiklik düzeyine göre vakaları öncelik sırasına koymalıdır.

SOC da yaşanan süreçlere yukarıda değindik aslında. Genel olarak özetlemek gerekirse; L1 tarafından incelenen vakalar doğrulanması halinde(F&P değilse) tüm bulgular/kanıtlar toplanır. İhtiyaç duyulması halinde şüpheli sistemden Full dump yada LOKI gibi araçlarla ayrıntılı kanıtlar elde edilir. Tüm bulgularla birlikte vaka L2’ye eskale edilir. Vakanın etkisi ve boyutu tespit edilememesi gibi durumlarda da süreç L2’ye aktarılabilir. L2 tarafından derinlemesine incelenen bulgularda tehdit unsuru tespit edilmesi halinde gerekli engellemeler(firewall,Proxy,Edr vs.) yapılır.

Kurumun yapısı ve büyüklüğüne göre L1 ve L2 süreçlerini yöneten kişi aynı olabilir.

L1 ve L2 tarafından öngörülen/keşfedilen tehditler geniş bir zeminde ele alınarak araştırma sahası L3 tarafından genişletilir. Saldırının tüm vektörleri ortaya çıkartılıp threat hunting çalışması yapılır. APT gibi kurumu hedef alan saldırılarda zararlı yazılımın analizi yapılarak reverse engineer yöntemleriyle hedeflenen sistemler tespit edilmeye çalışılır.

Umarım katkı sağlayan bir yazı olmuştur,görüşmek üzere..